Fortinet社製SSL VPNの脆弱性を利用した攻撃が再燃したのを覚えているだろうか?

Fortinet 社製 FortiOS の SSL VPN 機能の脆弱性 (CVE-2018-13379) の影響を受けるホストに関する情報の公開について

海外のフォーラムに脆弱性の影響を受けるホストの一覧が掲載されたことで取り上げられ始めましたが、日本の優秀な企業は1年も前のバージョンアップはとっくに適用して問題ないでしょ?

と思っていたのですが、実際にリストを入手してみると出るわ出るわ…

リストのURLを適当に調べてくと日本の企業もちらほら見つかりました

ゼロデイ攻撃ならいざしれずUTMの脆弱性をそのままにしている企業って結構あるんですね

ベンダーとかもビジネスチャンスだからどんどん連絡すればいいのに…

ちなみに今回の脆弱性は2要素認証を取り入れておけばある程度は防げるみたいでした

なので、今回はメールによる2要素認証の設定方法を残しておきます

(トークンやSMSは別途お金がかかるのでメールを選択してます)

環境

・FortiGate 100E v6.2.6

・SSL-VPNを設定済み

設定

TeraTermなどからSSHで接続します

まずは2要素認証のワンタイムパスワードを送信するメールサーバーを指定します

#メールサーバーを設定する

config system email-server

#現在の設定を確認します

show

#ワンタイムパスワードを送ってくるメールアドレスを決めます

set reply-to "xxxxx@domain.com"

#社内メールサーバーを指定します

set server "172.16.1.221"

#設定保存します

end

メールサーバーをG-mailで行う場合はこちらです

set server "smtp.gmail.com"

set port 465

set authenticate enable

set username "xxxxx@gmail.com"

set password ********

set security smtps

endメールサーバーを設定したら個人のVPN設定に2要素を追加します

#ユーザー設定

config user local

#2要素認証にするユーザーを選択

edit UserID

#現在の設定を確認

show

#2要素認証でメールを使用する宣言

set two-factor email

#ワンタイムパスワードを受け取るメールアドレス

set email-to "xxxxx@gmail.com"

#設定を保存します

end 設定はこれだけです

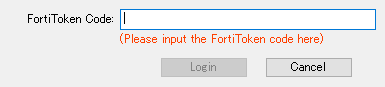

クライアントの接続用ソフトは変更する必要はなく

かってにワンタイムパスワードを求めてくるようになります

ちなみにワンタイムパスワードはデフォルトでたしか1分しか有効でないので、有効時間を延ばしたい場合は下記を参照ください

#システム変更

config system global

#タイムアウト時間を300秒に変更する

set two-factor-email-expiry 300

#設定を保存します

end最後に

結構簡単になおかつ無料で設定が行えるのでぜひ試してください

接続する際のワンタイムパスワードがすこし面倒ですが、ID・Passだけの運用と比べたら雲泥の差があるのでおすすめです

コメント